1 | show user group |

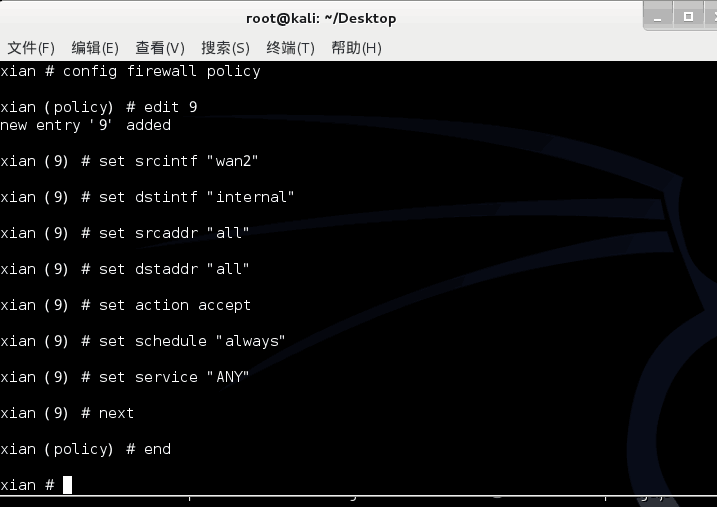

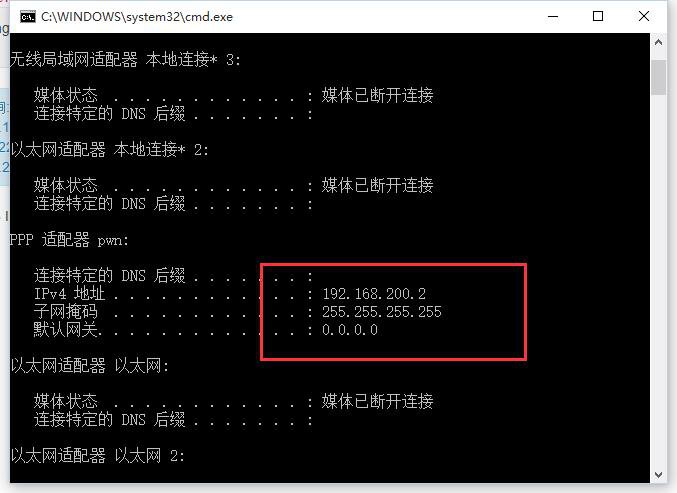

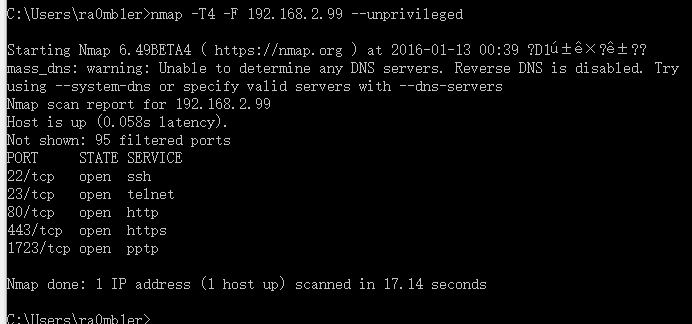

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 | config vpn pptp set status enable set eip 192.168.200.100 set sip 192.168.200.1 set usrgrp Guest-group end config user local edit "guest" set type password set passwd 123456 next end config user group edit "Guest-group" set profile "unfiltered" set member "guest" next end config firewall policy edit 9 set srcintf "wan1" set dstintf "internal" set srcaddr "all" set dstaddr "all" set action accept set schedule "always" set service "ANY" next end |

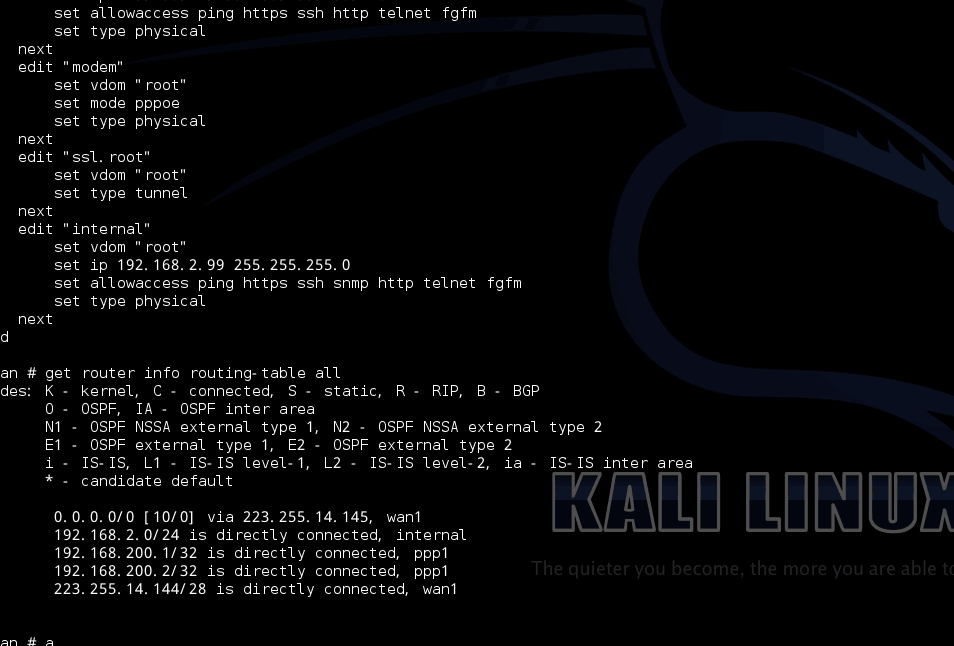

1 | get router info routing-table all |

| 欢迎光临 中神通公司交流论坛 (http://trustcomputing.com.cn/bbs/) | Powered by Discuz! 6.0.0 |