T. Cruz, R. Queiroz, P. Simões, E. MonteiroICS/SCADA虚拟化的安全性影响:调查和未来趋势摘要:近年来,由于安全性和可管理性问题,工业控制系统(ICS,Industrial Control System)的监控和数据采集系统(SCADA, Supervisory Control and Data Acquisition)–一种用于控制工业过程、电厂或组装线的系统,因其重要地位业已成为这方面严重关注的焦点。工业控制系统(ICS)在之前曾多年进行物理隔离部署,造成工业控制系统(ICS)的发展相对停滞。近些年来工业控制系统(ICS)和信息通信技术(ICT)系统逐渐增加其耦合度,拓展了工业控制系统的发展空间,带来了新的发展机遇。但是在其发展过程中缺乏适当的管理和安全策略,为现有的工业控制系统(ICS)带来了新的信息安全和管理性问题。这样的现实迫使ICS行业需要采用和开发特定技术,以及建立安全管理框架和采用安全策略来解决工业控制系统(ICS)所面临的上述问题。虚拟化就是这样的新技术之一,其影响辐射到很多领域,从网络技术、通信技术到存储技术、计算技术等。

University of Coimbra, Portugal

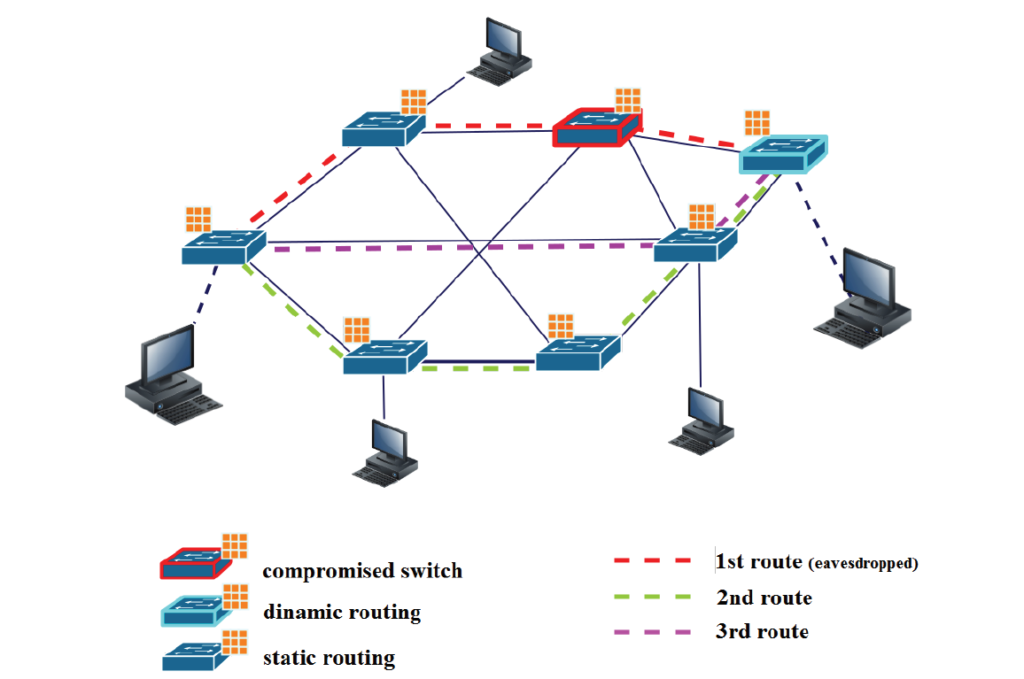

图1:多流,冗余路由的分流

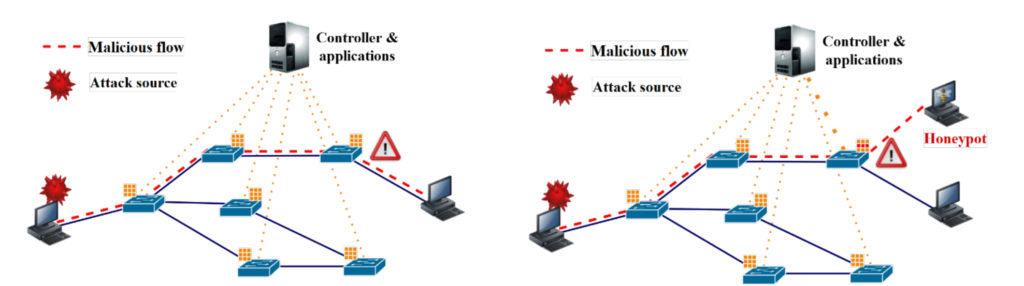

图2:基于单域SDN的安全解决方案

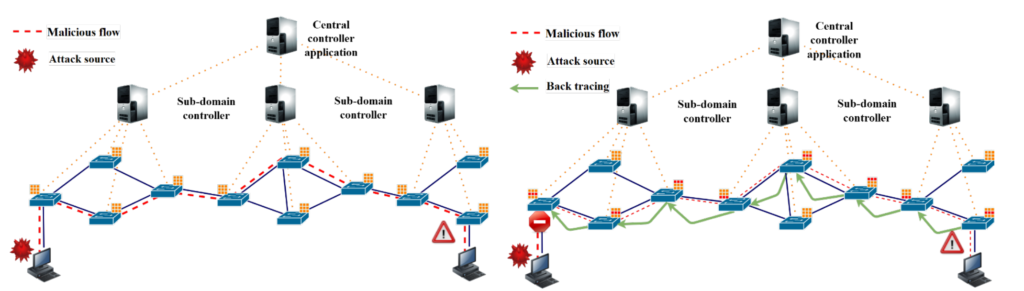

图3:基于多域SDN的安全解决方案

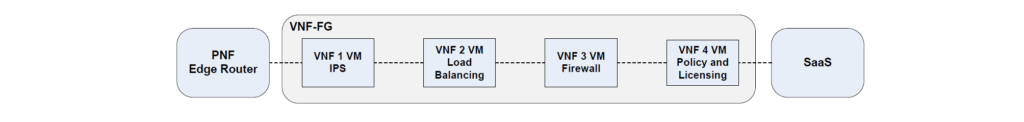

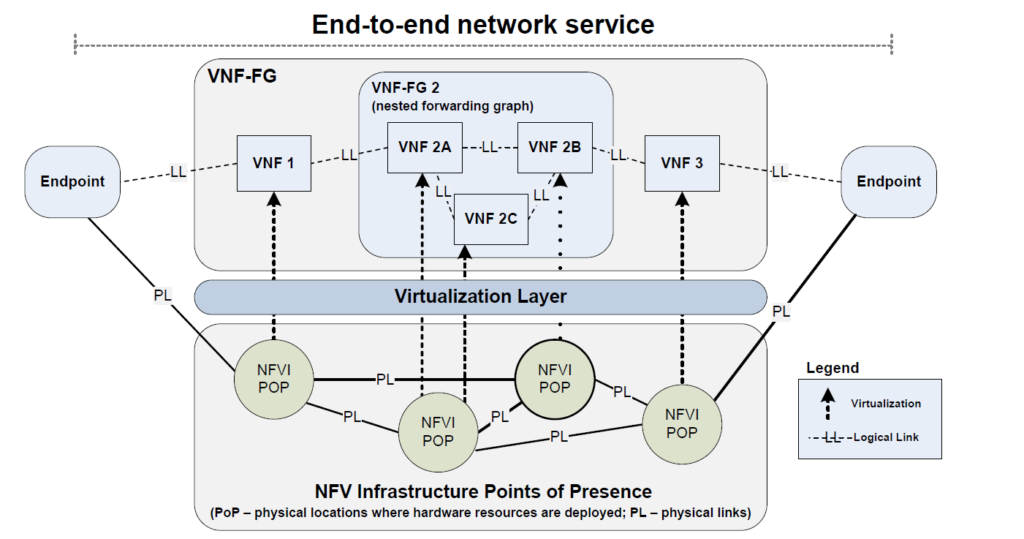

图4:NFV转发图例子

图5:使用VNF的NFV端到端服务

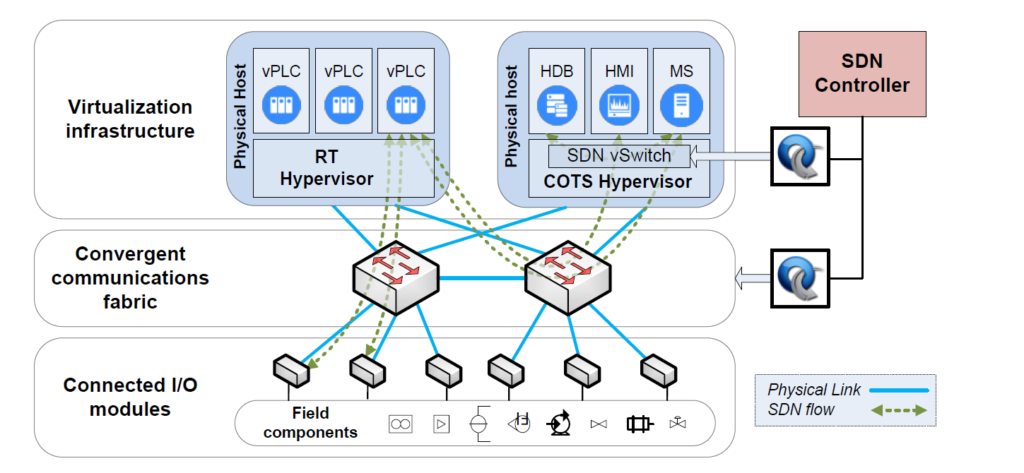

图6:vPLC架构

LC Using Intel Atom Processor》。 其次,诸如Jailhouse(西门子),Xtratum《Partitioned Embedded Architecture Based on Hypervisor: The XtratuM Approach》,X-Hyp【http://x-hyp.org/】或PikeOS《Proving Memory Separation in a Microkernel by Code Level Verification》等实时静态分区管理程序的可用性支持为实时工作负载托管RTOS客户VM。 一些管理程序(如Xtratum和PikeOS)甚至使用多个独立级别的安全性/安全(MILS)《The MILS architecture for high-assurance embedded systems》架构来复制ARINC 653(上述ARINC ARINC 429 to AFDX文档查看)分区模型,用于安全关键型航电设备RTOS。

LC Using Intel Atom Processor》。 其次,诸如Jailhouse(西门子),Xtratum《Partitioned Embedded Architecture Based on Hypervisor: The XtratuM Approach》,X-Hyp【http://x-hyp.org/】或PikeOS《Proving Memory Separation in a Microkernel by Code Level Verification》等实时静态分区管理程序的可用性支持为实时工作负载托管RTOS客户VM。 一些管理程序(如Xtratum和PikeOS)甚至使用多个独立级别的安全性/安全(MILS)《The MILS architecture for high-assurance embedded systems》架构来复制ARINC 653(上述ARINC ARINC 429 to AFDX文档查看)分区模型,用于安全关键型航电设备RTOS。| 欢迎光临 中神通公司交流论坛 (http://trustcomputing.com.cn/bbs/) | Powered by Discuz! 6.0.0 |