本文分析了最近流行的Darkside勒索病毒的网络传播途径,指出了目前企业网络应用的安全弱点,并针对性的提出了事前、事中和事后三种网络防御方法,对类似的网络病毒防范有很好的借鉴作用。

一、Darkside勒索病毒网络传播途径分析

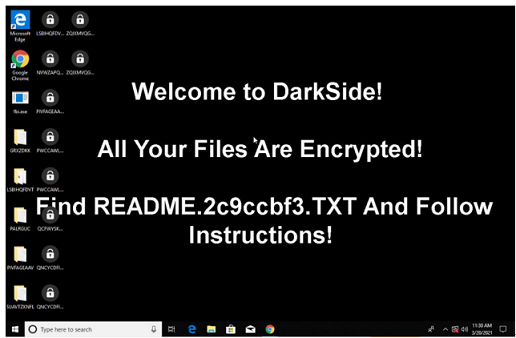

根据公开的新闻报道,受害企业是在中毒之后1天之内就向黑客支付了500万美元的赎金,但解密速度缓慢,影响了生产工作的恢复。事情的起因是受害单位因为疫情的原因让员工居家远程办公(和工业互联网、公司网站等无关),其办公网络的Windows电脑开了远程桌面服务,被黑客利用自动化攻击工具(bot僵尸网络)进行暴力破解;暴力破解成功后,自动化攻击工具登录受害者的电脑,并从黑客事先建立好的网站(C&C服务器)中下载了Darkside勒索加密工具软件,网址类似https://baroquetees.com/fbi.exe或http://185.117.119.87/update.exe,再在受害者电脑中执行该加密软件。经过Darkside勒索病毒加密后的桌面如下图所示。

图一 Darkside勒索病毒发作界面

二、Darkside勒索病毒的网络防御措施

根据以上对Darkside勒索病毒网络传播途径的分析,我们可以从事前、事中和事后三种方式进行网络防御。

1、事前防御

由于Windows远程桌面服务对所有网络IP地址开放,使得黑客也可以连接并暴力破解Windows远程桌面服务,所以需要识别并限制合法用户进行连接,可以采取的措施有:

l IP白名单

l VPN远程接入

如果员工分布分散,无法事先确定IP白名单,那么合适的防御措施是加装VPN远程接入系统,员工先通过VPN登录,再连接Windows远程桌面,而VPN系统具备隐身性,无法通过端口扫描工具探测,且无法通过暴力破解等方式入侵,从而保护了整个办公网络。

以下是中神通大地云控的VPN服务器的管理界面截图,作为参考:

图二 VPN远程接入—VPN服务器

2、事中防御(0day防御)

Darkside勒索加密工具软件的下载网址类似“https://baroquetees.com/fbi.exe”,为此需要对全部HTTPS加密数据流中后缀名是“.exe”的可执行文件进行过滤,同时,针对Windows、防病毒软件升级时所需的数据包,可以设置部分白名单域名,从而做到零信任防御,即使黑客能够登录Windows也下载不了勒索加密工具软件。

如果PC防病毒软件无法获取Darkside病毒最新的特征码,或者Darkside病毒事先做了免杀测试,那么PC防病毒软件无法查杀下载的Darkside勒索加密工具软件。而交换机旁路监听、IDS入侵检测等无法解密HTTPS加密数据流,普通WEB代理只能看到HTTPS URL中的域名,无法看到整个URL,因此,能过滤HTTPS URL的措施只有:

l 自签名CA证书的HTTP代理进行HTTPS过滤

正规SSL证书只能适配一个域名,而HTTPS过滤要适配所有域名,为此,需要事先在各个客户端(起码在服务器)中安装自签名CA根证书,否则客户端将无法浏览HTTPS网站。

为了强制执行HTTPS过滤,可以

1)在边界网关处设置HTTP透明代理,让所有80、443的流量都重定向到边界网关自身的HTTP代理服务器上;

2)边界网关阻拦所有的80、443的流量,只允许访问特设的HTTP代理服务器的端口,强制用户手工设置该HTTP代理。

以下是中神通UTMWALL-OS及大地云控的HTTP代理服务器的管理界面截图,作为参考:

图三 自签名CA证书的HTTP代理进行HTTPS过滤—HTTP代理服务器

图四 过滤HTTPS数据流中的.exe后缀文件—HTTP代理服务器

l 日志审计+蜜罐Honeypot+IP黑名单

另外,还可以启用DNS、SSH、WEB代理等日志审计,以此作为真实的(非开放全部端口)蜜罐Honeypot,记录黑客在探测阶段的尝试,再将不良IP加入到IP黑名单中,如下图所示。

图五 IP黑名单

3、事后防御(1 day~N day防御)

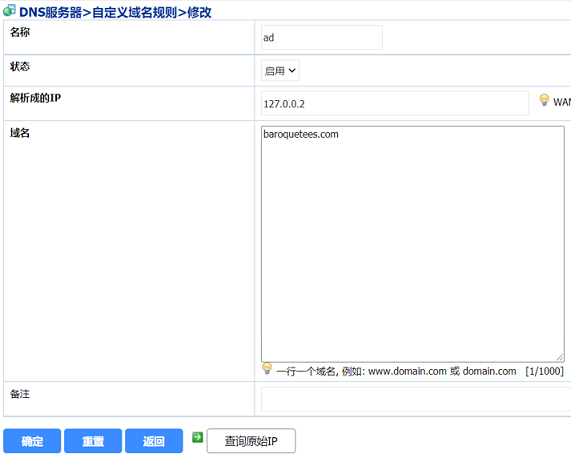

根据各个来源的威胁情报分析,我们可以将已知的Darkside勒索加密工具软件下载网址、C&C服务器的域名进行过滤,例如:baroquetees.com、securebestapp20.com、temisleyes.com、catsdegree.com等。可以在两个环节进行过滤:

l 在域名解析时做过滤

l 在HTTP代理中做域名过滤

对于IP地址,例如:198.54.117.200、198.54.117.198、198.54.117.199、198.54.117.197、 185.117.119.87等,可以在两个环节进行过滤:

l 加入IP黑名单

l 在HTTP代理中做域名过滤

另外,如果PC防病毒软件有最新的Darkside病毒的特征码,可以

l 更新PC防病毒软件的特征库

为了强制执行DNS过滤,可以

1)在边界网关处设置DNS透明代理,让所有UDP 53的流量都重定向到边界网关自身的DNS服务器上;

2)事先在局域网DHCP服务器中设置DNS服务器地址,从而让客户端使用此专门的DNS服务器;

3)边界网关阻拦所有的UDP 53的流量,只允许访问特设的DNS服务器,强制用户手工设置该DNS服务器。

以下是中神通UTMWALL-OS及中神通大地云控的DNS服务器和HTTP代理服务器的管理界面截图,作为参考:

图六 在域名解析时做过滤—DNS服务器

图七 在HTTP代理中做域名过滤—HTTP代理服务器

三、总结

由于勒索病毒的特殊性,普通防火墙、边界网关、路由器、WEB代理以及基于特征码的PC防病毒软件、IDS入侵检测、态势感知等都不能抵御这类网络病毒的侵犯,只有按照零信任安全策略部署的VPN系统以及采取特殊措施的7层过滤才能做到真正的防患于未然。

具体来说,对于线下局域网,可以使用中神通UTMWALL-OS作为在线部署的边界网关;对于已有边界网关的补充,或是公有云网络,可以使用旁路部署的中神通大地云控,具体部署平台既可以是裸金属x86硬件平台,也可以是虚拟机或公有云平台,均开启VPN服务器、HTTP代理服务器和DNS服务器作为事情、事中和事后的防范措施。

参考资料:

1、中神通UTMWALL-ROM网关OS(简称UTMWALL-OS)

http://trustcomputing.com.cn/cn/index.php/product/gwos

2、中神通大地DNS&URL&VPN云控管系统(简称大地云控)

http://www.trustcomputing.com.cn/cn/index.php/product/dns-url

3、Analysis Report fbi.exe

https://www.joesandbox.com/analysis/372394/0/executive

4、美国进入区域紧急状态!我们扒了扒幕后黑手

https://news.ifeng.com/c/868doPaorkE

[ 本帖最后由 linda 于 2021-8-19 15:13 编辑 ]

| 欢迎光临 中神通公司交流论坛 (http://trustcomputing.com.cn/bbs/) | Powered by Discuz! 6.0.0 |