海康威视是国内最大的综合安防监控企业

海康威视是国内最大的综合安防监控企业,其市值逾1200亿人民币,为当之无愧的安防产业龙头。据海康威视官方网站消息,该公司2014年度实现营业总收入172.33亿元,实现利润总额52.06亿元。2011-2013年间,连续蝉联全球视频监控企业第1位;2013年名列全球监控摄像机第1位,NVR第1位,DVR第1位,VMS平台管理软件第3位;2013年名列《A&S》全球安防50强第4位,中国第1位。

不久前召开的首届世界互联网大会上,海康威视负责了大会的安保监控工作

中国证券网记者向公司求证时,海康威视相关人员表示,是由于客户对初始密码未改导致的安全漏洞。

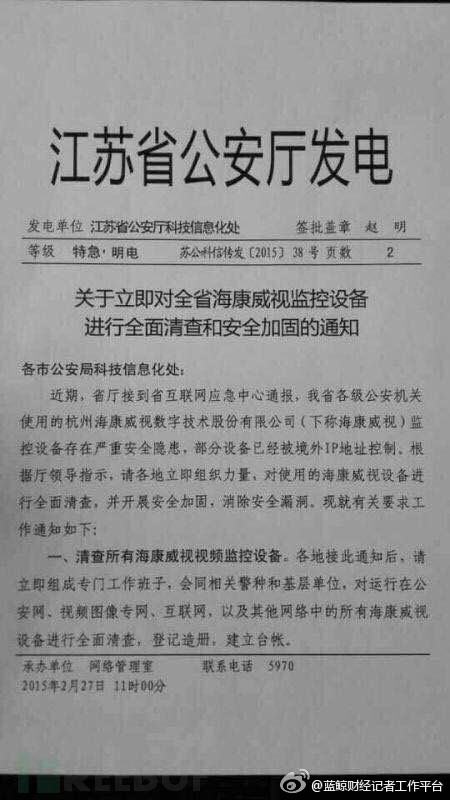

网上流传的江苏省公安厅文件

有技术人士分析称,这次事故很可能是黑客进入江苏省公安体系内网,而相关运营人员并未修改缺省密码,所以才造成“部分设备被境外IP控制”的后果。业内皆知,海康威视绝大多数设备的缺省密码均为“1****”。

海康威视针对“设备安全”的说明

杭州海康威视数字技术股份有限公司

2015年2月27日

| 欢迎光临 中神通公司交流论坛 (http://trustcomputing.com.cn/bbs/) | Powered by Discuz! 6.0.0 |