1 安全背景

目前的局域网基本上都采用以广播为技术基础的以太网,任何两个节点之间的通信数据包,不仅为这两个节点的网卡所接收,也同时为处在同一以太网上的任何一个节点的网卡所截取。因此,黑客只要接入以太网上的任一节点进行侦听,就可以捕获发生在这个以太网上的所有数据包,对其进行解包分析,从而窃取关键信息,这就是以太网所固有的安全隐患。

从目前的网络安全措施来看,内外网的安全被人为地分成两部分来处理,即外网安全和内网安全,防火墙网关被认为是用于外网安全,内网行为管理被认为是用于内网安全。从大部分的网关设备的网卡分布上看,多个WAN网卡用于外网连接,单个LAN网卡用于内网连接,单个DMZ网卡用于DMZ区连接。正是因为目前网络安全架构扩展性差,所以导致病毒、木马横行内网,非法攻击、窃听为所欲为,内网安全频频告急。

2 网络分段技术介绍

2.1 技术简介

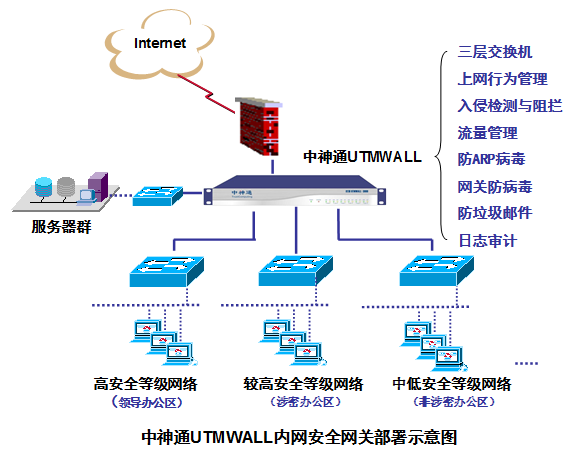

网络分段即Network Segment,是将不同安全等级的网络逻辑隔离,同一网络内的机器可以互联,不同网络内的机器缺省不能互联,有必要时再做互联的设置,如下图所示。这样做的好处在于:可以防止广播风暴,防止网段间的攻击和窃听,不同的网段实施不同的安全策略,实现基于网关的强制性的安全域的管理。

2.2 作用及意义

内部网络分段的重要性长期被人忽视,主要原因是大家认为内网是安全的,不需要防范,只要防范外网到内网的攻击就可以了。可是长期的安全实践以及多家权威机构的调查表明,企业网络安全事故的60%以上都是内部员工造成的,而另一方面,边界防火墙一旦被突破,内网将无险可守,这也是网络蠕虫大规模泛滥的主要原因之一。

以下举两个常见的例子,说明内部网络没有分段的危害性,以此来说明其重要性:

例1 单个LAN网络

在一个公司里,如果CEO、CFO、CTO、财务部、人事部的PC和技术部的PC都放在一个网络里,那么不怀好意的内部员工或外部造访者就可以直接探测并攻击有价值的机器,或者用ARP欺骗、窃听等方式间接获得口令等敏感数据,进而对公司的无形资产——例如:客户名单、报价表、销售合同、财务报表、人事档案、工资表、源程序、技术文档等据为己有,最终对公司造成无可估量的损害。

把所有的PC都放在一个LAN网络里的做法,形象的比喻就是:日本人的澡堂——男女不分。

例2 单个DMZ网络

一个公司的DMZ区内,如果所有的服务器都放在一个内部网络里,那么从一台服务器上发起的探测、攻击和窃听,就可以直接影响到所有的服务器。众所周知,企业最重要的IT资产就是服务器内的数据,一旦这种数据外泄或被删除,严重的话,企业的生存都将受到影响。而这样的攻击可能是不怀好意的内部人或外包人员干的,也可能是外部黑客、网络蠕虫突破边界防火墙获得一台服务器的权限后干的。

把所有的服务器都放在一个DMZ网络里的做法,形象的比喻就是:把所有的鸡蛋放在了一个篮子里。

3 现有措施

目前,可以从两方面来防御这种来自内部的攻击,一种是网络间防御,另一种是网络内的单点防御,现分别说明如下:

3.1网络间防御

网络间防御主要通过划分并隔离网络来实现,对于内部网络划分目前有2种做法:

1)二层交换机连接一个内部网络

现状:网络边界安装有硬件防火墙/UTM,可以有多个WAN口,但是只有一个LAN口通过二层交换机连接内部网络,所有机器都在这个相互联通的内网里。

作用:由于只有一个内网,所以没有网络分段,上述例1中的安全事故就极有可能发生。另外,多个WAN口对内部网络的安全性没有帮助,反而会为不同网络里的黑客入侵内网提供方便。

2)二层交换机连接多个内部网络

现状:网络边界安装有硬件防火墙/UTM,集成有多个二层交换LAN口,每个LAN口连接一个内部网络;或者只有1个LAN口,但是通过绑定多个网卡IP,来连接多个内部网络。

作用:虽然内部网络有多个,但是都是处于一个广播域内,各个网络之间可以互通,且不能做控制,实质上和第1种情况类似,仍然是1个大内网,没有网络分段。

3)三层交换机连接多个内部网络

现状:网络边界安装有硬件防火墙/UTM,可以有多个WAN口,但是只有一个LAN口通过三层交换机连接多个内部网络,可能划分了VLAN,但是为了相互连接,各个VLAN之间有路由可以互通。

作用:这样做可以缩小广播域,防止广播风暴和网段之间的窃听,但是各网段之间的通讯控制只能靠交换机的静态ACL,可能连最基本的状态检测包过滤都没有,更谈不上高级的会话、带宽、流量控制以及入侵检测了。

3.2 网络内的单点防御

网络内的单点防御即对单台PC、服务器的防护,目前有2种做法:

1)自治防护

现状:各个PC机的安全由使用者自己决定,一般是安装有反病毒及PC防火墙软件,高级一点的用可信安全计算机,可是为了共享文件,PC防火墙可能随时被关闭。

作用:PC防火墙可以防止内部攻击,但防不了ARP欺骗和窃听;反病毒软件可以防已知的病毒、木马,但防不了未知的零日攻击的病毒、木马;而且现在的病毒、木马具有很强的对抗性,它发作时会杀掉所有著名的反病毒和PC防火墙软件。可信安全计算机只能让正确的人做正确的事,不能防范来自外部的攻击,也不能防范操作系统级的病毒、木马,还担当不了负责内网安全的重任。所以PC上的安全防护措施就相当于人的内衣,主要用于防止走光,不能指望它可以防寒。

2)统一防护

现状:网络拓扑结构和上一种一样,但是每台机器上安装有内网管理系统,用户的每一个操作均被监控,或者有网络准入控制NAC——基于交换机端口的认证和隔离,或者各个PC机加入到windows域中受到域策略的控制,有统一的病毒代码、补丁升级,用户可能没有管理员的权限。

作用:可以防君子但不能防小人,恶意攻击者可以有种种方式(例如,自带笔记本等)绕过NAC或内网管理系统,进行非法访问或攻击内网用户;同时一台PC感染了未知的零日攻击的病毒、木马后,仍然可以在内网里大范围的传播。另外,日益增多的误杀事件使用户对安装在自己PC上的安全软件产生不信任感。

4 解决方案

优强UTM的全安全域管理方案可以实现内部网络分段,即可以划分出多个LAN、DMZ网络,同时,与之相连的UTM网卡上具备所有的网关防护功能,相当于在三层交换机的“二层交换、三层路由”的基础上加上了“2~7层的安全”,是内外网综合安全防护的最佳选择。优强UTM按照“除非允许否则拒绝”以及“对允许的流量施加全面的控制”的部署策略,就可以保障企业内外不同安全等级、不同业务部门、不同应用系统的安全域之间的隔离和联通。

总之,只有认识到安全边界无处不在,内外网安全统一规划,内网安全从网络分段开始,整体的网络安全才有保障。

参考文献:

1)《优强UTM防火墙技术白皮书》-中神通信息技术有限公司

http://www.trustcomputing.com.cn

2)企业网络安全重点

http://cio.ccw.com.cn/research/info/htm2007/20070704_282139.asp

3)网络安全技术及其方案对策的分析

http://www.xt110.net/dispArticle.Asp?ID=134

4)江民发布07年上半年计算机病毒疫情报告及十大病毒

http://www.jiangmin.com/News/jiangmin/index/important/20077515449.htm

5)中国2007年上半年病毒疫情及互联网安全报告-金山毒霸

http://news.duba.net/report/dbhd/2007/07/04/110797.shtml

6)孰是孰非NAC

http://cnw2005.cnw.com.cn/store/detail/detail.asp?articleId=53640&ColumnId=14555&pg=&view=

7)诺顿误杀Win XP 百万电脑崩溃

http://www.cnw.cn/zhuanti/20070523_norton/